Инкапсуляция — это свойство системы, позволяющее объединить данные и методы, работающие с ними, в классе и скрыть детали реализации от пользователя.

В информатике инкапсуляцией (лат. en capsula) называется упаковка данных и/или функций в единый компонент.

Инкапсуляция, наследование и полиморфизм (в форме ad hoc полиморфизма или полиморфизма подтипов) являются тремя столпами объектно-ориентированного программирования, реализуя в нём принцип абстракции данных (не путать с абстрактными типами данных, реализации которых предоставляют возможность инкапсуляции, но имеют иную природу).

В объектно-ориентированных языках инкапсуляция, как правило, реализуется посредством механизма классов. Некоторые исследователи классифицируют инкапсуляцию как понятие, присущее исключительно объектно-ориентированному программированию, и необходимое для управления сокрытием, но существуют и другие механизмы, рассматривающие эти понятия независимо. Например, применение средств инкапсуляции для многих задач оказывается ненужным в языках, использующих лексическую область видимости, которая обеспечивает полное сокрытие компонентов. Примерами таких языков служат Scheme и Standard ML.

В общем случае, в разных языках программирования термин «инкапсуляция» относится к одной из или обеим одновременно следующим нотациям:

языковая конструкция, позволяющая связать данные с методами, предназначенными для обработки этих данных;

механизм языка, позволяющий ограничить доступ одних компонентов программы к другим.

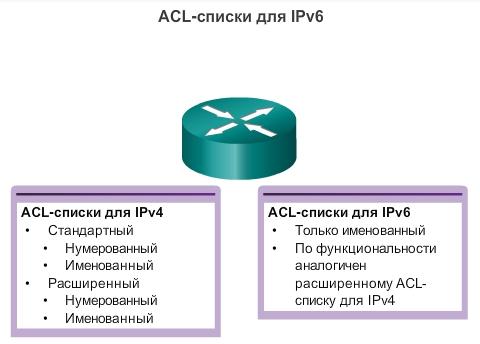

74. ACL-списки для IPv6

Управление списками контроля доступа (ACL-списков).

На маршрутизаторе Cisco можно настроить простой межсетевой экран, который позволяет фильтровать трафик на базовом уровне с помощью ACL-списков.

Использование ACL-списков позволяет администраторам останавливать трафик или допускать в сеть только определённый трафик.

Список контроля доступа (ACL) — это последовательный список правил разрешения или запрета, применяемых по отношению к адресам или протоколам более высокого уровня. ACL-списки позволяют эффективно контролировать входящий и исходящий трафик сети.

В отношении эксплуатации и конфигурации ACL-списки для IPv6 очень похожи на ACL-списки для IPv4.

Существует два типа ACL-списков для протокола IPv4: стандартный и расширенный. ACL-спискам обоих типов можно присвоить номера или имена.

В IPv6 существует только один тип ACL-списка, представляющий собой эквивалент расширенного именованного ACL-списка для IPv4. Нумерованных ACL-списков для IPv6 не существует. Резюмируя, об ACL-списках для IPv6 можно сказать следующее:

представлены только в виде именованных ACL-списков;

по функциональности эквивалентны расширенным ACL-спискам для IPv4.

ACL-список для IPv4 и ACL-список для IPv6 не могут иметь одно и то же имя.

59. Реализация статической маршрутизации. Типы статических маршрутов

После того, как интерфейсы с прямым подключением настроены и добавлены в таблицу маршрутизации, можно приступить к реализации статической или динамической маршрутизации.

Статические маршруты настраиваются вручную. Они определяют точный маршрут между двумя сетевыми устройствами. В отличие от протокола динамической маршрутизации, статические маршруты не обновляются автоматически, и при изменениях в сетевой топологии их нужно настраивать вручную. К преимуществам использования статических маршрутов относятся высокий уровень безопасности и эффективность расходования ресурсов. Статические маршруты используют более узкую полосу пропускания, чем протоколы динамической маршрутизации; для расчёта и связи маршрутов циклы ЦП не используются. Основной недостаток использования статических маршрутов заключается в отсутствии автоматической настройки при изменениях в сетевой топологии.

В таблице маршрутизации представлены два распространённых типа статических маршрутов:

статические маршруты в конкретную сеть;

статические маршруты по умолчанию.

Статический маршрут можно настроить для достижения конкретной удалённой сети. Статические маршруты IPv4 настроены с помощью команды глобальной конфигурацииip route network mask <next-hop-ip | exit-intf>. Статический маршрут определяется в таблице маршрутизации посредством кода «S».

Статический маршрут по умолчанию мало чем отличается от шлюза по умолчанию на узле. Если таблица маршрутизации не содержит путь в сеть назначения, статический маршрут по умолчанию определяет выходную точку, которую следует использовать.

Статический маршрут по умолчанию демонстрирует целесообразность, когда маршрутизатор располагает только одной выходной точкой в другой маршрутизатор, например, когда маршрутизатор подключается к центральному маршрутизатору или оператору связи.

Для того чтобы настроить статический IPv4-маршрут по умолчанию, используйте команду глобальной конфигурацииip route 0.0.0.0 0.0.0.0 <exit-intf | next-hop-ip>.

Маршрутизация является основой любой сети передачи данных путём переноса информации через объединённую сеть от источника к получателю. Маршрутизаторы представляют собой устройства, отвечающие за передачу пакетов из одной сети в другую.

Маршрутизаторы получают данные об удалённых сетях динамически посредством протоколов маршрутизации или вручную — с помощью статических маршрутов. Во многих случаях маршрутизаторы одновременно используют протоколы динамической маршрутизации и статические маршруты. Данная глава посвящена статической маршрутизации.

Статические маршруты очень распространены, при этом они не требуют такого же количества вычислений и операций, как протоколы динамической маршрутизации.

Сетевой администратор может вручную настроить статический маршрут для доступа к конкретной сети. В отличие от протокола динамической маршрутизации, статические маршруты не обновляются автоматически, и при изменениях в сетевой топологии их необходимо повторно настраивать вручную. Статические маршруты не изменяются до тех пор, пока администратор не перенастроит их вручную.

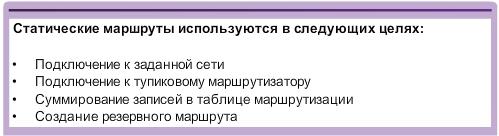

Как показано на рисунке, статические маршруты чаще всего используются для подключения к конкретной сети или предоставления «шлюза последней надежды» для тупиковой сети. Их также можно использовать в следующих целях:

уменьшение числа объявленных маршрутов путём объединения некоторых непрерывных сетей в один статический маршрут;

создание резервного маршрута на случай отказа основного маршрута.

Далее мы рассмотрим следующие типы статических маршрутов IPv4 и IPv6:

стандартный статический маршрут;

статический маршрут по умолчанию;

суммарный статический маршрут;

плавающий статический маршрут.

27. Настройка исходных параметров и интерфейсов маршрутизатора Cisco

Часть 1: Проверка конфигурации маршрутизатора по умолчанию Шаг 1: Установка консольного подключения к маршрутизатору R1. a. Выберите кабель Console из списка доступных подключений. b. Щёлкните PCA и выберите RS 232. c. Щёлкните R1 и выберите Console . d. Щёлкните PCA, откройте вкладку Desktop и выберите Terminal. e. Нажмите кнопку OK, а затем ВВОД. Теперь вы можете настроить маршрутизатор R1.Packet Tracer: настройка исходных параметров маршрутизатора © Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены. В данном документе содержится общедоступная информация корпорации Cisco. Стр. 2 из 5

Шаг 2: Войдите в привилегированный режим и проверьте текущую конфигурацию. В привилегированном режиме доступны все команды маршрутизатора. Но в связи с тем, что многими из привилегированных команд задаются рабочие параметры, привилегированный доступ должен быть защищён паролем во избежание несанкционированного использования.

a. Перейдите в привилегированный режим, выполнив команду enable. Router> enable Router# Обратите внимание, что изменённая в конфигурации строка будет отражать привилегированный режим.

b. Выполните команду show running-config. Router# show running-config

c. Ответьте на следующие вопросы. Какое имя узла маршрутизатора? ______________

Сколько у маршрутизатора интерфейсов Fast Ethernet? _______

Сколько у маршрутизатора интерфейсов Gigabit Ethernet? _______

Сколько у маршрутизатора последовательных интерфейсов? _______

Каков диапазон значений, отображаемых в vty-линиях? ______________

d. Отображает текущее содержимое NVRAM.

Router# show startup-config

startup-config is not present

Почему маршрутизатор отвечает startup-config is not present (startup-config отсутствует)?

Среда

Начнём с того, в какой среде будем работать.

Читайте также: Как разобрать внешний жесткий диск wd elements

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

а) Цисковский же продукт Packet Tracer, который по идее свободно не распространяется. Это эмулятор и имеет лишь некоторые функции Cisco IOS. Вообще говоря, он сильно ограничен и многие вещи в нём реализованы лишь отчасти. Никаких тонких настроек. С другой стороны к настоящему моменту версия 5.3.2 поддерживает создание GRE-туннелей, протоколов динамической маршрутизации (и в их числе даже BGP!). Притом он очень прост в освоении и имеет в своём арсенале сервера (FTP, TFTP, DHCP, DNS, HTTP, NTP, RADIUS, SMTP, POP3), рабочие станции и свичи. Сейчас уже есть под Linux, хотя в былые времени он прекрасно запускался и из-под Wine.

б) Распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer’a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

- GUI

- CLI в окне управления

- Терминальное подключение с рабочей станции через консольный кабель

- telnet

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

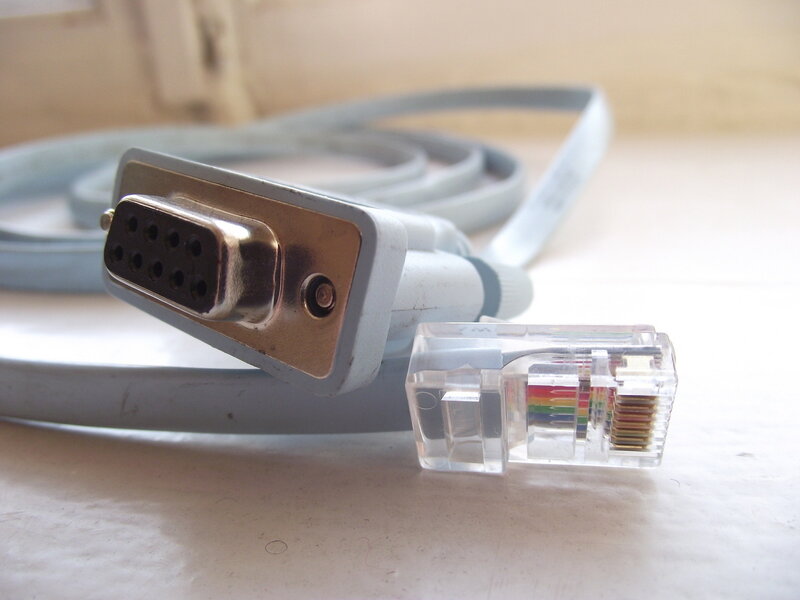

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

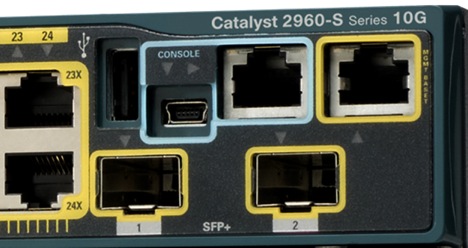

Консольный порт выглядит так:

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM:

Либо редко используемые для этих целей конвертеры RS232-Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

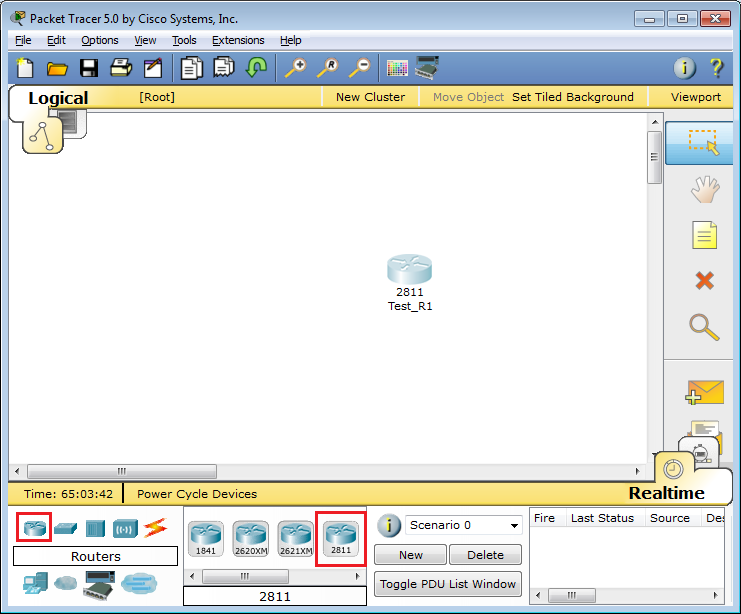

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

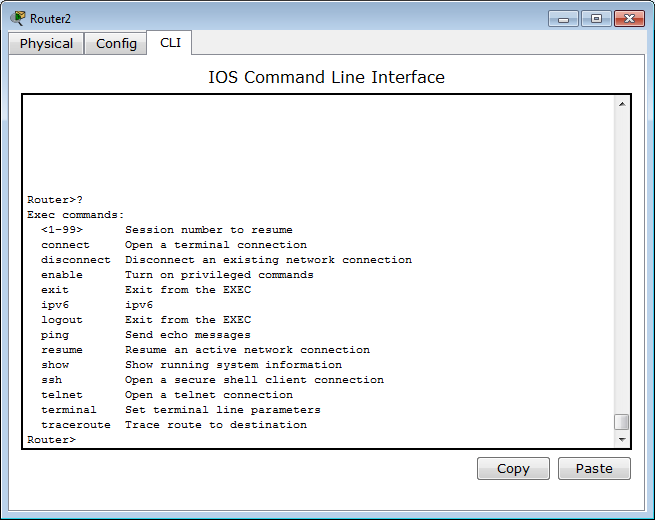

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Здесь список операций гораздо обширнее, например, можно выполнить одну из наиболее часто используемых команд, демонстрирующую текущие настройки устройства ака “конфиг” #show running-config. В привилегированном режиме вы можете просмотреть всю информацию об устройстве.

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

— Все команды в консоли можно сокращать. Главное, чтобы сокращение однозначно указывало на команду. Например, show running-config сокращается до sh run. Почему не до s r? Потому, что s (в пользовательском режиме) может означать как команду show, так и команду ssh, и мы получим сообщение об ошибке % Ambiguous command: «s r» (неоднозначная команда).

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).

— Используйте горячие клавиши в консоли:

Ctrl+A — Передвинуть курсор на начало строки

Ctrl+E — Передвинуть курсор на конец строки

Курсорные Up, Down — Перемещение по истории команд

Ctrl+W — Стереть предыдущее слово

Ctrl+U — Стереть всю линию

Ctrl+C — Выход из режима конфигурирования

Ctrl+Z — Применить текущую команду и выйти из режима конфигурирования

Ctrl+Shift+6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например.

Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть). Виды фильтрации (ака модификаторы вывода):

Читайте также: Как синхронизировать скайп на компьютере и смартфоне

begin — вывод всех строк, начиная с той, где нашлось слово,

section — вывод секций конфигурационного файла, в которых встречается слово,

include — вывод строк, где встречается слово,

exclude — вывод строк, где НЕ встречается слово.

Но вернемся к режимам. Третий главный режим, наряду с пользовательским и привилегированным: режим глобальной конфигурации. Как понятно из названия, он позволяет нам вносить изменения в настройки устройства. Активируется командой #configure terminal из привилегированного режима и демонстрирует такое приглашение:

Настройка доступа по Telnet

Router(config-if)#ip address 192.168.1.1 255.255.255.0

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

Настраиваем IP-адрес компьютера через Desktop.

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Пароли

Router(config)#line vty 0 4

Router(config-line)#password cisco

Router(config-line)#login

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий.

Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Настроим пароль для enable-режима:

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password, то следует применить так же service password-encryption, тогда ваш пароль в конфигурационном файле будет зашифрован:

line vty 0 4

password 7 08255F4A0F0A0111

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Хотим обратить ваше внимание:

сейчас принятно настраивать доступы не через виртуальные терминалы, а командами #username и #aaa new-model. В версии PT 5.3.2 они уже есть и вполне работают.

Для этого нужно выполнить:

Router(config)#aaa new-model

Router(config)#username admin password 1234

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username.

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class. Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list’ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min, где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel. Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15, вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Router(config)#line console 0

Router(config-line)#login

Router(config-line)#password cisco

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level.

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах

privilege level 1 — Это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1.

privilege level 15 — Это команды привилегированного режима, вроде, как root в Unix’ах

Пример1

Router(config)#line vty 0 4

Router(config-line)privilege level 15

После входа на маршрутизатор при такой настройке вы сразу увидите Router# со всеми вытекающими правами.

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config

Пример2

Router(config)#username pooruser privilege 2 secret poorpass

Router(config)#privilege exec level 2 show running-config

Router(config)#enable secret level 2 l2poorpass

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и введя пароль l2poorpass попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Router(config)#hostname R0

R0(config)#ip domain-name cisco-dmn

R0(config)#crypto key generate rsa

R0(config)#line vty 0 4

R0(config-line)#transport input ssh

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Читайте также: Mail mod gov kz почта outlook

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Ну и на сладенькое: сброс пароля

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

OSI.

VLAN

Незарегистрированные читатели Хабрахабра могут задать свои вопросы в ЖЖ.

Хочу поблагодарить Максима aka gluck за помощь в написании этой статьи.

AAA (Authentication Authorization and Accounting) — система аутентификации авторизации и учета событий, встроенная в операционную систему Cisco IOS, служит для предоставления пользователям безопасного удаленного доступа к сетевому оборудованию Cisco. Она предлагает различные методы идентификации пользователя, авторизации, а также сбора и отправки информации на сервер.

Однако мало того, что ааа по умолчанию выключена; конфигурация этой системы — дело довольно запутанное. Недочеты в конфигурации могут привести либо к нестабильному, небезопасному подключению, либо к отсутствию какого-либо соединения в принципе. В данной статье мы подробно разберем схему настройки аутентификации при помощи aaa.

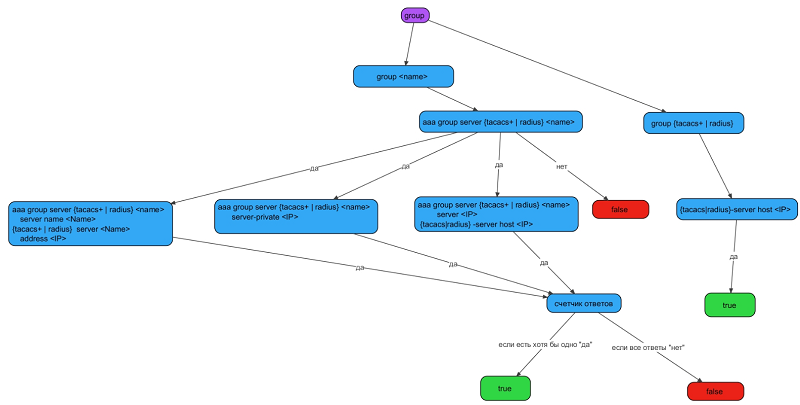

В общем виде схема аутентификации выглядит так:

Рис. 1. Схема аутентификации (по клику открывается в полном размере)

Рис. 2. Схема аутентификации (продолжение, по клику открывается в полном размере)

Схема разделена на две части не случайно: в первой описывается основной путь прохождения от управляющих линий (vty или con) до методов аутентификации, во второй — сами способы аутентификации.

Но обо всем по порядку.

Отсутствие aaa new-model

В данном случае речь идет о правой части схемы (см. рис. 1).

Рис. 3. Схема аутентификации без aaa new-model

Как уже было сказано, по умолчанию сервис aaa new-model выключен. Подключение к устройству может быть выполнено либо физически, путем подключения через консольный порт (line console 0) без ввода каких-либо учетных данных, либо через протокол TELNET (line vty). Причем в последнем случае, даже если задать IP-адрес на Cisco, получить доступ к устройству не получится ввиду отсутствия пароля (способ аутентификации “line”, см. рис. 3). Если пароль на линии vty задан, то устройство потребует от вас только ввести пароль, что существенно снижает безопасность подключения, так как для входа не требуется вводить логин; впрочем, тут все, конечно, зависит также от сложности пароля, который вы настроили.

При выполнении команды “login local” устройство, установив соединение, будет требовать ввести логин и пароль для входа.

Итак: в случае отсутствия aaa new-model максимум, которого вы можете требовать от Cisco IOS, — это использование пароля (способ аутентификации “line”) и использование логина и пароля из локальной базы данных (способ аутентификации “local”).

Рис. 4. Способы аутентификации без aaa new-model

Конфигурация aaa new-model

Преимущество конфигурации aaa в том, что она содержит множество методов аутентификации (в отличие от предыдущего случая). Включение aaa происходит путем добавления команды aaa new-model в режиме глобальной конфигурации. Далее предстоит выбор методов аутентификации. Все методы организуются в списки, которым присваивается либо значение default, либо конкретное имя списка (list-name). Таким образом, на разные типы линий (aux, vty, con. ) можно «повесить» разные методы аутентификации, разграничив доступ между пользователями.

Пример настройки aaa new-model и списков аутентификации:

Router(config)#aaa new-model

Router(config)#aaa authentication login method1 [method2…]

Router(config)#line line-numbers

Router(config-line)#login authentication

Методы

Как было сказано ранее, методов аутентификации в aaa довольно много. Попробуем перечислить наиболее распространенные:

• Local — база данных логинов и паролей храниться на самом сетевом устройстве. Требует username .

• Local-case — тот же самый метод, что и local, но чувствительный к регистру при ввде логина.

• Enable — для аутентификации требуется enable .

• Line — для аутентификации требуется пароль line (см. рис. 4 способ аутентификации “line”).

• None — аутентификация не требуется, доступ к устройству предоставляется без ввода логина и пароля.

• Group — подключение серверов с установленным Tacacs+ (http://www.cisco.com/en/US/docs/ios/12_2/security/configuration/guide/scftplus.html#wp1000899) или Radius (http://www.cisco.com/en/US/docs/ios/12_2/security/configuration/guide/scfrad.html#wp1000902)для расширения возможностей конфигурации aaa.

• Group — позволяет настроить группу серверов с установленным Tacacs+ или Radius или настроить частный сервер группы.

Наиболее интересным методом аутентификации является group: он довольно часто встречается в средних и крупных компаниях.

Ниже представлен пример настройки метода group, который обязательно должен реализовываться в совокупности со списками аутентификации.

Пример добавления группы серверов и частного сервера Radius:

Router(config)#aaa authentication login default group servradius1

Router(config)#aaa group server radius servradius1

Router(config-sg-radius)#server 192.168.1.1

Router(config-sg-radius)#server 192.168.1.2

Router(config-sg-radius)#server 192.168.1.3

Router(config-sg-radius)#server-private 192.168.1.10

На этом примере видно, что настроены три Radius-сервера. Но возникает вопрос: как они будут работать? Первое, что приходит в голову: скорее всего, они будут работать по очереди: при недоступности 192.168.1.1 идет обращение к 192.168.1.2 и т. д. Но это не так. В данном примере допущена ошибка: 192.168.1.1, 192.168.1.2, 192.168.1.3 настроены некорректно, а поэтому в аутентификации использоваться не будут. В данной конфигурации не хватает команды Router(config)#radius-server host для каждого из серверов. Более подробное описание настроек можно найти на ресурсах вендора (например: http://www.cisco.com/en/US/docs/ios/12_2/security/configuration/guide/scfrad.html). Схематично это можно представить следующим образом:

Рис. 5. Настройка аутентификации для метода group

Вот, собственно, и вся информация, которая поможет вам успешно настроить аутентификацию на вашем сетевом устройстве. Следуйте схеме, и если ваши настройки привели к “true”, значит будет счастье, а если к “false” — посмотрите на конфигурацию внимательно: возможно, где-то допущена ошибка или доступ к устройству возможен без ввода логина и пароля (способ аутентификации “none”). Надеюсь, статья оказалась полезной и помогла вам разобраться в нюансах конфигурации aaa.

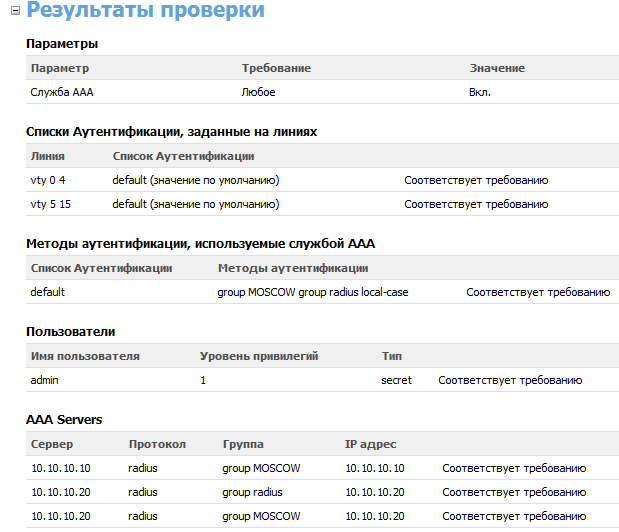

Мы же, в свою очередь, всегда стараемся автоматизировать такие сложные проверки. Как пример — результат проверки MaxPatrol относительно службы ААА:

Рис. 6. Статус требования

Рис. 7. Результаты требования относительно службы ААА

Автор: Максим Хабрат, исследовательский центр Positive Research